Identity Service Redesign (Active Directory)

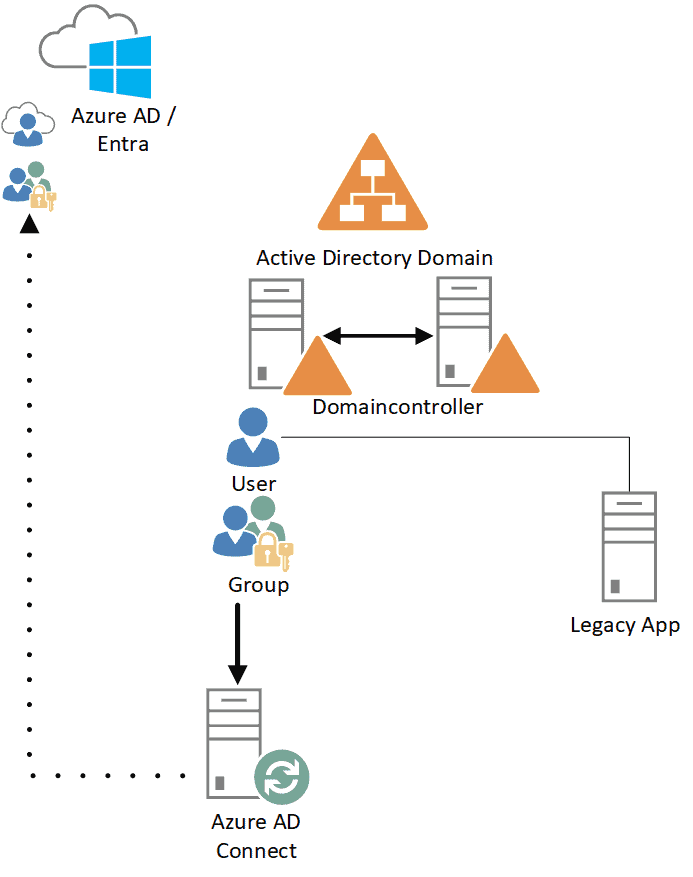

Die meisten Unternehmen betreiben inzwischen hybride Infrastrukturen. In den zumeist Microsoft-basierten Infrastrukturen spielt der Verzeichnis Active Directory immer noch eine große Rolle und selbst im Sync mit Azure AD ist dieses immer noch Quelle der meisten Identitätsdaten. Auch wenn langfristig bei vielen Unternehmen die Strategie zu einem reinem Cloud-Identity-Provider wie Entra bzw. Azure AD vorgesehen ist, gibt es noch viele „Legacy“-Applikationen oder Compliance-Anforderungen die heute noch primär mit dem Active Directory dargestellt werden. Im Grunde muss jeder IT-Betrieb seine Anwendungen, Ressourcen und Berechtigungen für die Migration zu einem Cloudprovider bewerten, dieser Schritt bleibt mit Ausnahme eines Startes in der „grünen Wiese“ nicht aus. Ein Grund mehr sich nochmal um die Altlasten zu kümmern und das Active Diretory aufzuräumen und sich mit Delegierungskonzepten vertraut zu machen.

Leider wurden – zumindest meiner Erfahrung nach – die Funktionen im Active Directory zur Härtung des Systems und Eingrenzung der Rechte -gerade für Mitarbeitende in der IT – wenig beschränkt. Sodass oftmals viele als sogenannte Domänen-Administratoren berechtigt waren und das Risiko durch Fehlbedienung oder mutwillige Störung (auch im Falle eines Angriffs) sehr groß ist.

Das lässt sich ändern. Da das Active Directory keine wesentlichen Neuerungen mehr seit Windows Server 2016 erfahren hat, kann man nun anhand der Erfahrungswerte die Bereiche „bearbeiten“ die sich in der Vergangenheit als solide herausgestellt haben.

Grundsätzlich sehe ich hier folgende Säulen:

- Härtung des Active Directory nach Best Practice

- Rechte-/Rollenkonzept

- Härtung der Server und Client mittels Gruppenrichtlinien

Unter „Härtung des Active Directory nach Best Practice” sind grundsätzliche Einstellungen zu verstehen, welche die Standardkonfiguration des Verzeichnisdienst gegen ungewünschte Aktionen schützt. Z. B. Unterbindung des Hinzufügens von Computern zur Domäne als Anwender, Umsetzung einer sauberen NTP-/DNS-Topologie, Optimierung der Replikationstopologie. In Kombination mit Gruppenrichtlinien, Rechte/Rollenkonzept kann auch das abgekündigte Tiermodell von Microsoft etabliert werden.

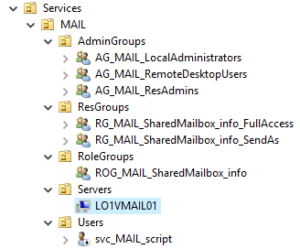

Das „Rechte-/Rollenkonzept“ behandelt im Grunde drei Bereiche: Nutzerrechte, Administrationsrechte und die Zusammenführung sinnvoller Rechtekombinationen in Rollen.

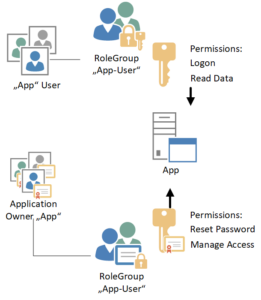

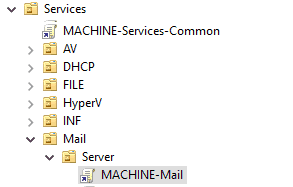

Für jede Anwendung gibt es je nach Nutzung bestimmte Benutzerarten, die heraus resultierenden Rechte werden in Rollen zusammengefasst. Ebenso gibt es bei komplexeren Anwendungen auch entsprechende Administrations-Rechte, welche in Rollen zusammengefasst werden. Um diese Rollen zu entwickeln, setzt man sich mit den Anwendungen auseinander, ermittelt die Anwendungsverantwortlichen und baut eben diese Rollen für die Anwender- und Administrationsgruppen. Oftmals ein mühseliger Prozess, aber unabdingbar, um eine saubere Abgrenzung innerhalb der Anwendungen zu erreichen.

Die Verwaltung der resultierenden Rechte- und Rollengruppen, sowie

Anwendungsidentitäten kann man über ein Delegierungskonzept im Active Directory an die Anwendungsverantwortlichen „abtreten“. Active Directory-Administratoren können (und sollten auch) nicht über jede Anwendung und deren Zugriff bestimmen. Solche Zugriffsrechte sind auch in der Revision der Rechte besser bei den Anwendungsverantwortlichen aufgehoben.

Unter „Härtung der Server und Client mittels Gruppenrichtlinien“ versteht sich die Einschränkung oder Festlegung von Funktionen der Server- und Clientsysteme. Es gibt verschiedene Sets an Härtungsrichtlinien, sei es nun von Microsoft oder vom Center for Internet Security (CIS), welche auf die Umgebung angewendet werden können.

Die Herausforderung hier besteht darin zu ermitteln, welche Richtlinien den Betrieb der Anwendung nachher derart einschränken, dass diese nicht mehr funktioniert. Gerade bei „Legacy“-Anwendungen wird das Thema Sicherheit – meiner Erfahrung nach – oft nicht zeitgemäß berücksichtigt. Hier bleibt die Analyse der Fehler oftmals beim Betreiber liegen und nicht beim Hersteller. Die angewendeten Richtlinien lassen sich zum einen auf einzelne Hosts ausrollen und zum anderen lassen sie sich überwiegend rückstandsfrei entfernen und ermöglichen so einen planbaren Rollout mit überschaubarem Risiko.

Im Rahmen eines solchen Projektes empfiehlt es sich über IT-Systemdokumentation nachzudenken und Templates für die Systemdokumentation zu erstellen, ebenso Steckbriefe für verkettete Systeme mit Verantwortlichen. Sollte dann die Migration in native Cloudsysteme erfolgen, ist man gut gerüstet und kann Entscheidungen fundiert fällen.

Im Rahmen verschiedener Behörden-, Konzern- und Mittelstandkunden-Projekte konnte ich bereits Active Directory Redesigns sowohl auf Architektur als auch auf technischer Ebene erfolgreich abschließen. Meinen Schwerpunkt lege ich insbesondere darauf, den IT-Mitarbeitenden die Werkzeuge und das Know-How zur Verfügung zu stellen, dass der Betrieb in Eigenregie fortgeführt werden kann.

Im Rahmen der Projekte wurden entsprechende Konzepte, Dokumentationsvorlagen, Skripte zur Automatisierung mit Dokumentation, Betriebsdokumentation in Form von Betriebsfällen sowie organisatorische Prozesse entwickelt. Diese liefern die Grundlage für den sicheren IT-Betrieb und die künftige strategische Weiterentwicklung der IT-Landschaft des Unternehmens.

Treten Sie gerne mit mir in Kontakt. Entweder via Chat oder über das Kontaktformular.