M365 - Multifaktor ohne Authenticator dank Entra Hybrid Join

In den meisten Projekten lege ich mit dem Kunden gemeinsam fest, dass wir zu Beginn mit der klassischen Multifaktor-Authentifizierung via Microsoft Authenticator beginnen. Hierdurch werden die Anwender sensibilisiert und ein Angreifer kann nicht sein Device als MFA-Faktor hinterlegen (so bereits in der Vergangenheit erlebt!).

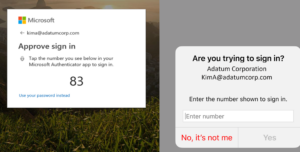

Die Authentifizierung via Authenticator ist letztlich ein Schutz gegen Password Spray Attacken und wird von den Anwendern oft nicht hinterfragt, ohne „Number-Matching“ wurde es von den meisten Anwendern einfach ungeprüft bestätigt.

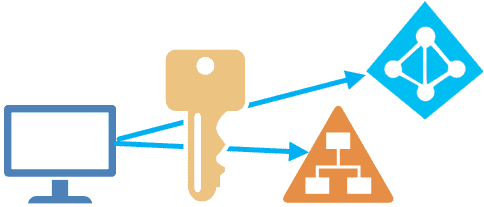

Der bessere zweite Faktor ist aus meiner Sicht der „Entra Hybrid Join“. Dieser Status beinhaltet einen Active Directory Domain Join, Sync des Computerobjekts nach Entra ID bzw. Entra und eine Registrierung des physischen PCs in das synchronisierte Objekt im Entra ID. Insofern das Active Directory gehärtet wurde, wird dieser Vorgang durch einen Administrator betreut, der Sync nach Entra wird in den meisten Fällen durch ein Attribut oder eine Gruppenmitgliedschaft ausgelöst. Es müssen also mindestens zwei Schritte für den Status des Geräts vorgenommen werden, welche nicht durch den Benutzer beeinflusst werden.

Der Entra Hybrid Join ist mit Windows Client- und Serverbetriebssystemen möglich.

Durch Conditional Access-Regeln, Richtlinien für den Rollout lässt sich der Zustand als grundsätzliche Bedingung für den Zugriff auf M365-Ressourcen definieren.

Wie sieht ein solches Projekt für den Rollout aus?

In der Regel beginne ich mit der Analyse der Entra Connect-Konfiguration. Um Conditional Access nutzen können, müssen im Tenant Entra Premium P1-Lizenzen dediziert vorhanden sein oder im Rahmen der M365-Lizenzen (z. B: ab M365 Business Premium) Bestandteil des Pakets sein.

Im nächsten Schritt werden die Signin-Logs hinsichtlich der Clienttypen (Smartphone, Windows, Mac) und Betriebssystem-Versionen ausgewertet. Oftmals sind die Clients nicht homogenisiert und liegen in unterschiedlichsten Buildversionen vor. Hieraus resultiert oftmals ein Clientprojekt für die Planung und den Rollout eines standardisierten Clients.

Das Active Directory wird hinsichtlich der Gruppenrichtlinien für M365 geprüft und Richtlinien für den gezielten Rollout des Hybrid Joins werden konfiguriert. Oftmals ist das Active Directory „historisch gewachsen“ und kaum dokumentiert, ein Review und ein Optimierungsprojekt (auch mit Hinblick neuer Sicherheitsrichtlinien, Rechte/Rollen-Konzept) ist hier oft die Folge. Die Quelle der Identitäten im hybriden Verzeichnis ist immer noch das Active Directory, daher ist diese zentrale Komponente immer noch kritisch.

Sofern Entra Connect noch nicht für den Hybrid Join konfiguriert wurde, wird dies nachgeholt.

Nach Testläufen wird der Rollout in Gruppen vorgenommen. Für den Rollout bedarf es keines Zutuns seitens der Benutzer, das Ergebnis kann im Entra Sign-in-Log geprüft werden.

Je nach Komplexität der Umgebung, Dokumentationsaufwand liegen die Projektaufwände zwischen 1 bis fünf Personentage.

Supportende für Microsoft Exchange Server 2019 – Und nun?

Supportende für Microsoft Exchange Server 2019 – Und nun? Bekanntlich endet der Support für Microsoft Exchange Server 2019 im Oktober diesen Jahres. Der neue Exchange-Server

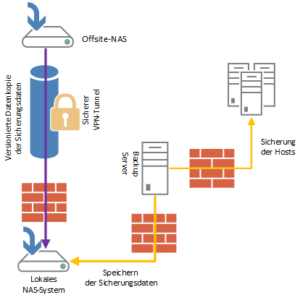

Einfaches Remote-Backup-Konzept für KMU

Einfaches Offsite-Backup-Konzept für KMU Ein valides Backup-Konzept ist für jede IT-Infrastruktur unabdingbar. Hat es früher gereicht irgendwo ein Tape-Laufwerk mit einer Datensicherung vorzuhalten oder eine

Microsoft Windows 10 Supportende – Welche Schritte für das Upgrade auf Microsoft Windows 11?

Microsoft Windows 10 Supportende – Welche Schritte für das Upgrade auf Microsoft Windows 11? Im Oktober 2025 wird der Support für Microsoft Windows 10 hinsichtlich

Exchange Server Monitoring Sensoren

Exchange Server Monitoring Sensoren Microsoft Exchange liefert durch die Managed Availability und diversen integrierten Tests bereits alle notwendigen Informationen für die Überwachung der E-Mail-Infrastruktur. Vielen

Active Directory – Aber sicher! Part 2 – Delegierung

Redesign des Active Directory – Delegierung Um im Active Directory Verwaltungsaufgaben vorzunehmen, benötigt es nicht immer Domain Admin-Rechte. Die Lösung: Ein Rechte/Rollen-Konzept! Dieser Teil ist

Active Directory – Aber sicher! Part 1 – Richtlinien

Redesign des Active Directory – Projekt Roadmap Aufgrund von Compliance-Anforderungen oder bedingt durch Legacy Anwendungen, werden heute immer noch viele Infrastrukturen hybrid betrieben. Für die

M365 – Multifaktor ohne Authenticator dank Entra Hybrid Join