Umsetzung Exchange Split Permissions Model

Ein mittelständiger Kunde mit etwa 150 Mitarbeitern im Bereich Fertigung, welcher eine hybride Microsoft Exchange-Infrastruktur betreibt.

Zeitraum:

März 2025

Geleistete Personentage:

3 PT

Projekt:

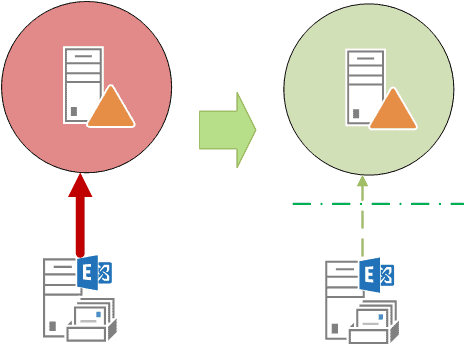

Nach einem Pentest wurde dem Kunden empfohlen, die Rechte der Exchange Infrastruktur im zentralen Verzeichnisdienst Active Directory zu reduzieren. Hierfür bietet Microsoft das Exchange Split Permissions Model an.

Angreifer versuchen über verschiedene Wege Kontrolle über den Verzeichnisdienst zu übernehmen. Exchange Server sind hier ein beliebtes Ziel, da es hier viele Angriffsflächen gibt und es bereits viele Schnittstellen für Automatisierungen gibt.

Ziel der Maßnahme ist die Reduzierung der Rechte des Prinzipals Exchange Trusted Subsystem, welcher im Active Directory standardmäßig über weitreichende Rechte verfügt. Selbst ohne Domain-Admin-Rechten, können Mitglieder der verschiedenen Exchange Role Based Access Control (RBAC)-Gruppen (z. B. Organization Management) Benutzerobjekte löschen, sperren und alle Berechtigungsgruppen im Active Directory verwalten.

Der Kunde nutzt Provisionierungs-Skripte auf Basis von Powershell um via Exchange Management Shell standardisiert neue Benutzer anzulegen. Bisher konnten alle Schritte direkt über die Exchange Management-Shell via der Berechtigungsgruppenmitgliedschaft „Organization Management“ erreicht werden. Mit der Einführung des Split Permissions Models, muss für die Active Directory-Operationen eine eigene Identität genutzt werden, da dem Exchange Prinzipal die Rechte hierfür fehlen. Durch die Umsetzung des Split-Permissions-Model soll der Exchange-Server zusätzlich aus der Tier 0-Ebene zu einem Tier 1-System gewandelt werden. Hierdurch ergibt zusätzlich die Herausforderung, dass die Ausführung von Domainoperationen auf dem Host nicht mehr zulässig sind.

Im Projekt wurden die Prozesse welche unter Exchange dargestellt werden, geprüft und die bestehenden Tier 0-Skripte auf einen entsprechenden Jumphost migriert und um die Remoting-Anteile für die Exchange Management Shell mit einem Tier 1-Admin-Account sowie die Remoting-Anteile für die Active Directory-Operationen mit einem Tier 0-Admin-Account erweitert. Außerdem wurden der Entra Connect-Sync sowie die weitere Konfiguration der Exchange Online Parameter mit einem Cloud-Admin-Account erweitert.

Die Betriebsdokumentation für die Anlage neuer Benutzerkonten wurde aktualisiert und die Mitarbeiter in der Anwendung geschult.

- Analyse Betriebsabläufe unter Exchange Server

- Sichtung der Provisionierungs-Skripte

- Anpassung und Erweiterung der Benutzer-Provisionierungs-Skripte

- Umsetzung des Active Directory Split Permissions Model unter Exchange

- Prüfung Funktionsfähigkeit

- Dokumentation des neuen Skriptes

- Schulung der Mitarbeiter

- Microsoft PowerShell

- Microsoft Windows Server 2022

- Microsoft Exchange Server 2019

- Microsoft Active Directory