Migration Sophos UTM Firewallcluster zu OPNSense Firewallcluster

Ein Hersteller von Elektronbauteilen aus dem süden Deutschlands welcher eine lokale IT-Infrastuktur betreibt und das Netzwerk über ein Sophos UTM Cluster schützt.

Zeitraum:

Juni 2025 – Juli 2025

Geleistete Personentage:

11 PT

Projekt:

Der Hersteller Sophos hat die Produktreihe UTM abgekündigt und nach den ersten Preisanfragen für die Migration auf die Lösung Sophos XGS sollte eine Marktsichtung für eine Firewall-Lösung durchgeführt werden.

Aktuell nutzt der Kunde die Network Protection-Technologien, Email Protection, sowie die Webserver Protection und die Wireless Protection-Lösung. Auch die TLS-Inspection wird genutzt sowie VPN und das HTML5-Portal der UTM. Eine Dokumentation der aktuellen Konfiguration liegt nicht vor, auch sind die Firewall-Regeln in der zwischenzeit wesentlich aufgeweicht worden.

Von der bestehenden Hardware können weder die Wireless Accesspoint noch die Firewall-Hardware weiter für Sophos XGS genutzt werden.

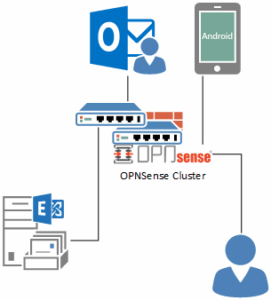

Vorgeschlagen wird eine geclusterte Firewall auf Basis von OPNSense mit Hardware und Support von der Firma Deciso. Deciso ist der Hauptentwickler der Open Source Firewall-Lösung OPNSense, welche sowohl als Community Edition als auch als Business Edition lizenziert werden kann.

Für die Abdeckung der Anforderungen des Wireless Netzwerks wird Ubiquiti empfohlen. Die Access Points sind preislich günstiger als die Sophos Accesspoint und können sowohl über eine lokalen Netwerkcontroller verwaltet werden als auch über die Cloudplatform von Ubiquiti. Sophos bietet keine lokale Verwaltung mehr an und die zentrale Verwaltung erfolgt über ein Abonnement via Sophos Central.

Die Migration auf Sophos XGS wäre insgesamt mit Hinsicht auf Dienstleistungskosten niedriger, dagegen sind die einmaligen Kosten für die Beschaffung sowie die hohen jährlichen Lizenzkosten deutlich teurer.

Die OPNSense Firewall lässt sich auf fast jeder Hardware betreiben und bietet durch herunterladbare Plugins viele Möglichkeiten den Funktionsumfang zu erweitern. Die Kosten für die Hardware sind deutlich geringer und eine Business Lizenz nicht zwingend erforderlich (und dennoch günstiger als bei Sophos).

Die Webserver Protection kann in der OPNSense mit HAProxy oder nginx als Modul dargestellt werden, die Zertifikate können über das ACME-Modul via Lets Encrypt automatisiert ausgestellt und erneuert werden. Eine Web Application Firewall ist über Module für nginx darstellbar. Angebunden wird hier der lokal betriebene Exchange Server.

Die Email Protection wird über Postfix, rspamd und die Anbindung an einen ICAP-fähigen AV-Schutz sichergestellt. Hierbei wurden die bestehenden manuellen Blacklists sowie die erlaubten Empfängeradressen sowie -domänen übernommen.

Die OPNSense verfügt über eine dokumentierte Rest API für die Konfiguration. Gerade bei Massenänderungen – wo ein Import innerhalb der UI noch nicht möglich ist – eine erhebliche Zeitersparnis.

Die Network Protection wird über die Firewall-Regeln, den IDS Schutz und über verschiedene Plugins für automatische Blacklists dargestellt.

DHCP lässt sich über ISC DHCP oder neuerdings Kea DHCP darstellen und ebenfalls clustern.

DNS-Dienste können via Unbound bereitgestellt werden oder bei komplexeren Szenarien auch mit bind. NTP (welches unter Sophos XGS vollständig fehlt) lässt sich via chrony oder dem nativen ntpd darstellen.

Für die Segmentierung der Netzwerke wurden neue verwaltbare Netzwerkswitche beschafft. Über vlans wurden die Netze voneinander logisch getrennt und die Firewall an jedes vlan konfiguriert und als primäres Gateway konfiguriert.

Die Web Protection wird über einen transparent konfigurierten Squid Proxy mit TLS Injection und der Anbindung eines ICAP-fähigen AV-Schutzes dargestellt.

Über die Firewall kann eine PKI bereitgestellt werden. Diese wird zum einen für die VPN-Konfiguration z. B. auf Basis von OpenVPN genutzt oder für die TLS-Injection durch den Proxyservice.

Über Alias-Objekte werden alle Netzwerkobjekte in Hosts, Hostgruppen, Port und Portgruppen dargestellt um so maximal flexibel das Regelwerk zu gestalten. OPNSense biete hierbei auch DNS-FQDNs als Ziele für die Aliase an, welche intervallbasiert in IP-Adressen aufgelöst werden.

Multi-WAN-Fähigkeit ist in der OPNSense ebenfalls möglich. Der Kunde nutzt derzeit eine primäre Glasfaseranbindung und eine LTE-Fallback-Verbindung.

Das HTML5-Portal der Sophos UTM kann mit der OPNSense nicht dargestellt werden. Dem Kunden reicht hier aber auch die Anbindung via VPN und Remote Desktop.

- Klärung der aktuell genutzten Technologien

- IST-Analyse der Sophos UTM-Konfiguration

- Prüfung Anforderungen ggü. OPNSense

- Kalkulation der Hardware- und Dienstleistungskosten

- Grundmontage und -konfiguration in unseren Räumlichkeiten

- Versand der vorkonfigurierten Firewall und Endmontage durch Kunden vor Ort

- Umstellung Mailflow, WAN-Zugriff über VPN und Exchange-Webzugriff

- Sophos UTM

- OPNSense

- Postfix

- RspamD

- ICAP

- Unbound

- Chrony

- Kea DHCP

- HAProxy

- Squid

- ACME Lets Encrypt

- Firewall-Regelwerk

Herausforderungen

- Nicht alle Plugins sind clusterfähig

- Übertragbarkeit der Konfiguration von Sophos UTM auf OPNSense

- Einschränkungen beim unter OPNSense konfigurierbaren Squid Proxy ggü. Webprotection der Sophos UTM

- Komplexere Konfiguration, da ggü. Sophos UTM mehr konfiguriert werden muss