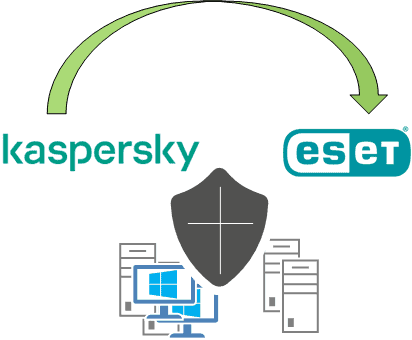

Migration der Endpoint Protection von Kaspersky auf ESET

Ein Handwerksbetrieb mit 30 Mitarbeitern möchte aufgrund des mangelnden Vertrauens in aus Russland stammender Software die Endpoint-Security-Lösung wechseln. Ziel ist die Einführung von ESET Protect als neue Lösung.

Arbeitsaufwand

3 PT

Zeitraum:

Dezember 2023

Projekt:

Der Kunde betreibt eine primär OnPremise Infrastruktur und einer teilweisen Anbindung von Microsoft 365. Allerdings sind noch nicht alle Mitarbeiter mit Microsoft 365 lizenziert, sodass der Rollout von Defender for Business hier aus strategischen und Kostengründen nicht durchgeführt wird.

In der aktuellen Umgebung wird ein Exchange Server 2019 ebenfalls durch Kaspersky Security for Microsoft Exchange Servers geschützt, sowie mehrere Microsoft Windows Server und alle Windows-Clients. Die Verwaltung und Benachrichtigung erfolgt hier durch das lokal installierte Kaspersky Security Center.

Ebenfalls deckt Kaspersky Endpoint Protection den Geräteschutz, die Webfilterung und das Software Inventory ab. Dies soll die neue Lösung ebenfalls abdecken.

ESET Protect bietet mit ESET Mail Security für Microsoft Exchange Server den Part für Exchange ab. Darüber hinaus kann das Quarantäne-Management nun zentral über eine Weboberfläche auch an den Kunden delegiert werden, ohne hier aktiv auf dem Host angemeldet zu sein.

Der ESET Protect-Client liefert einen Management Agent mit, welcher entweder an die ESET Cloud oder an die von ESET bereitgestellte ESET Protect Appliance angebunden werden kann.

Der Agent lässt sich via Active Directory Gruppenrichtlinien auf die Clients verteilen. Mit der Installation des Agents kann man nun die ESET Protect-Lösung (de)installieren oder Metriken des Clients sammeln.

Die Clientlösung bietet einen Webfilter, Geräteschutz (wobei dieser im Umfang nicht an Kaspersky Endpoint Security herankommt) und Netzwerkanalyse. Der E-Mail-Filter kann als Addin in Outlook oder im Rahmen der Transportanalyse über die Netzwerkanalyse konfiguriert werden. Letzteres ermöglicht es die Inhalte zu scannen auch wenn der Client nicht unterstützt wird.

Zunächst wurden im Kaspersky Security Center der Passwortschutz für die Deinstallation der Produkte entfernt und die Selfprotection-Funktionen. Über das Security Center wurden die Endpoint-Produkte sowie der Agent deinstalliert.

Die ESET Protect Appliance wurde installiert und der Zugriff auf die Internetressourcen für die Produktaktivierung und -updates auf die Firewall gemäß Anleitung freigegeben.

Durch die Proxy-Funktion (ESET Bridge) müssen die vom Internet isolierten Server hierfür nicht freigegeben werden, sondern die Systeme nutzen die ESET Protect-Appliance als Proxy.

Über eine Active Directory Gruppenrichtlinie wurde der neue ESET Management Agent verteilt.

Über verschiedene Testclients wurde die neue Endpoint Protection verteilt und die Richtlinie für die Clients und Server entwickelt.

Für den Exchange-Server erfolgt die Installation analog, allerdings wird hier ein anderes Regelwerk verwendet. Alle Systeme und Richtlinien lassen sich aber komfortabel in der Weboberfläche der ESET Protect Appliance verwalten.

Mit dem EICAR-Testvirus wurden sowohl die Endpoint-Systeme als auch das Mailsystem hinsichtlich Erkennung und der konfigurierten Meldewege getestet.

Nach dem Testbetrieb und den „Performance-Whitelists“ wurde das Vorgehen für alle Systeme wiederholt.

- Ist-Analyse der Konfiguration

- Testinstallation ESET Appliance sowie Endpoint

- Entwicklung Richtlinien unter Berücksichtigung der Bestandsrichtlinien

- Deployment auf alle Systeme

- Konfiguration Performance-Ausnahmen

- Test der Erkennung und Benachrichtigung mit EICAR-Testvirus

- Kaspersky Security Center

- Kaspersky Security for Business

- Kaspersky Security for Microsoft Exchange Servers

- ESET Protect Appliance

- ESET Mail Security für Microsoft Exchange Server

- ESET Protect Endpoint Protection

- Windows Server 2019

- Windows 10

- Hyper-V

Herausforderungen:

- restlose Deinstallation der Kaspersky Endpoint Security

- Ermittlung der Ausnahmen zur Erhöhung der Performance