Ablösung GBS IQ.Suite gegen Microsoft 365

Kunde:

Ein Verkehrsbetrieb aus dem südwesten Deutschlands mit etwa 3500 Mitarbeitern, welcher eine hybride Microsoft Exchange-Infrastruktur im Centralized Mail Transport mit GBS iQ.Suite als ein- wie ausgehenden Perimeter-Schutz einsetzt.

Umsetzungszeitraum:

Oktober 2024 – Mai 2025

Geleistete Personentage:

11 PT

Projekt:

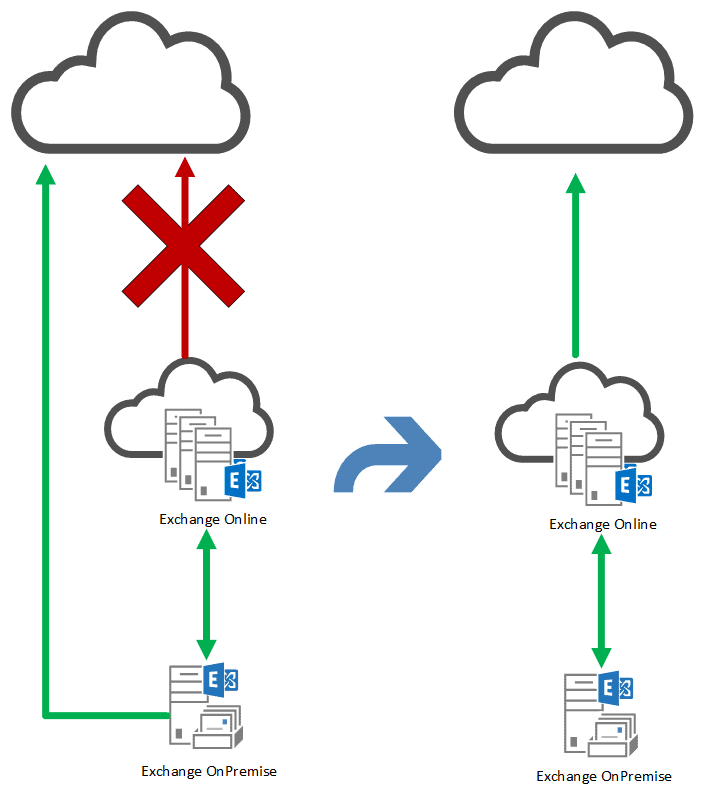

Nach mehreren vom Kunden angesetzten Versuchen der Ablösung von GBS IQ.Suite soll nun die Lösung gegen native Technologien im M365-Umfeld abgelöst werden. Gleichzeitig sollen die zeitnah aus dem Support fallenden Microsoft Exchange Edge Server aus der Topologie entfernt werden, die aktuell den ersten und letzten Hop in der Mailtopologie im Perimeter darstellen. Der Kunde nutzt den Centralized Mail Transport, welcher den Mailverkehr von Exchange Online zwingend die OnPremise Infrastruktur passieren lässt.

Treiber des Ablösewunsches sind die hohen Lizenzkosten für den künftigen Einsatz von DKIM und fehlende Übersichtlichkeit des inzwischen komplexen Regelwerkes der GBS iQ.Suite.

Damit adäquate Lösungen für das Regelwerk unter GBS iQ.Suite gefunden werden können, muss dieses zunächst analysiert werden und die Notwendigkeit einzelner Regeln geprüft werden. U. A. wurden teilweise S/MIME & PGP-Regeln genutzt, Anlagefilter auf Basis von True Filetype-Analyse sowie komplexe Spamfilter eingesetzt.

Ebenso wurde über die Edge-Server ein großer Teil unauthentifizierter und nicht verschlüsselter SMTP-Traffic von diversen Hosts aus der Serverlandschaft ermittelt. Da die Edge-Server mittelfristig entfallen sollen, muss eine Liste der sendenden Hosts erstellt werden und mit den Anwendungsveranwortlichen ein Migrationsszenario erarbeitet werden.

Parallel zur Analyse-Phase wurden über die Citrix ADC-Umgebung des Kunden mittels des Netzwerkbetriebsteams lastverteilte Endpunkte konfiguriert, die auf die internen Exchange Mailbox Server auf dedizierten Empfangskonnektoren terminieren. Eben diese Endpunkte sollen als neuer Mail-Endpunkt für die zuvor ermittelten Hosts genutzt werden, welche bisher den Edge-Server nutzten. Nach Möglichkeit soll hier via StartTLS verschlüsselt und authentifiziert versendet werden.

In der IST-Analyse der sendenden Hosts wurden die Anwendungsverantwortlichen auch hinsichtlich des Empfängerkreises befragt. Es wird hier nach ausschließlich internen Empfängern oder internen wie auch externen Empfängern abgefragt. Durch diese Differenzierung kann der Empfangskonnektor entsprechend konfiguriert werden. Nach Möglichkeit sollte die Kommunikation nach extern bei Systemen die nicht nach extern kommunizieren müssen, eingeschränkt werden. Im Fall einer Kompromittierung der lokalen Infrastruktur wird es dem Angreifer schwerer gemacht, Kampagnen gegen Kunden/Lieferanten aus der vertrauenswürdigen Infrastruktur zu führen.

In mehreren offenen Workshops wurden den Beteiligten das Vorgehen, deren notwendige Zuarbeiten und die geplanten Umstellungszeiten vorgestellt.

Im Rahmen der IST-Analyse wurden die Umsetzung der Best Practices auf den Exchange Mailbox Servern geprüft und einige Findings gefunden, welche im Zuge der Arbeiten hin zur Ablösung der Edge Infrastruktur behoben wurden.

Für eine Pilotgruppe wurden die neuen Regeln für Antispam, Antispishing, Malware Protection, Safe Attachment, Safe Links sowie das Reporting unter Exchange Online Protection, Microsoft Defender for Office 365 sowie in Kombination mit Transportregeln umgesetzt um das bereinigte bisherige Regelwerk der IQ.Suite darzustellen. Hierzu wurden auch die bisherigen Kriterien hinterfragt und mit dem IT-Sicherheitsbeauftragten abgestimmt.

Für die Mitarbeiter wurde eine FAQ unter Sharepoint für das Handling der neuen E-Mail-Quarantäne eingerichtet und ebenfalls Betriebsanweisungen für das Betriebsteam angelegt.

An einem im Vorfeld definierten und kommunizierten Termin wurde der Centralized Mail Transport deaktiviert und über die lokalen Exchange-Server Exchange Online als Relay definiert. Alle kritischen Geschäftsfälle wurden zuvor identifiziert und nach der Umstellung aktiv auf Funktionalität hin geprüft.

Mit Ausnahme von wenigen False-Positive-Meldungen im Phishing-Kontext bedingt durch nicht rfc-konforme Header beim internen Versand, gab es keine nennenwerten Störungen.

Die Edge Infrastruktur wurde noch eine Weile parallel betrieben und die Messagetracking-Reports auf etwaigen Mailverkehr hin geprüft. Im Anschluss wurde die Edge-Umgebung aus der E-Mail-Infrastruktur entfernt.

- IST-Analyse E-Mail-Infrastruktur

- Erfassung aktiver Regeln innerhalb iQ.Suite

- Entwicklung Migrationspfad für sendende Hosts

- Entwicklung Setup für lastverteilte Endpunkte via Citrix ADC / Netscaler

- Behebung von Abweichungen der Best Practices

- Bereitstellung Policies für Testgruppe unter M365

- Abstimmung und Erstellung Dokumentation für Betrieb und Endanwender

- Umstellung Mailfow

- Entfernung der Edge Infrastruktur

- Microsoft PowerShell

- Microsoft Exchange Online

- Microsoft Defender for Office 365

- Microsoft Exchange Server 2019

- Microsoft Exchange Server 2019 Edge

- GBS iQ.Suite

- Citrix ADC / Netscaler